O Impacto da Agenda ESG nas Pequenas e Médias Empresas

3 medidas relacionadas ao Compliance para sua organização não ficar para trás

Fernando Henrique Zanoni e Cynzia Fontana

Sócios-Fundadores (CódigoConduta.com)

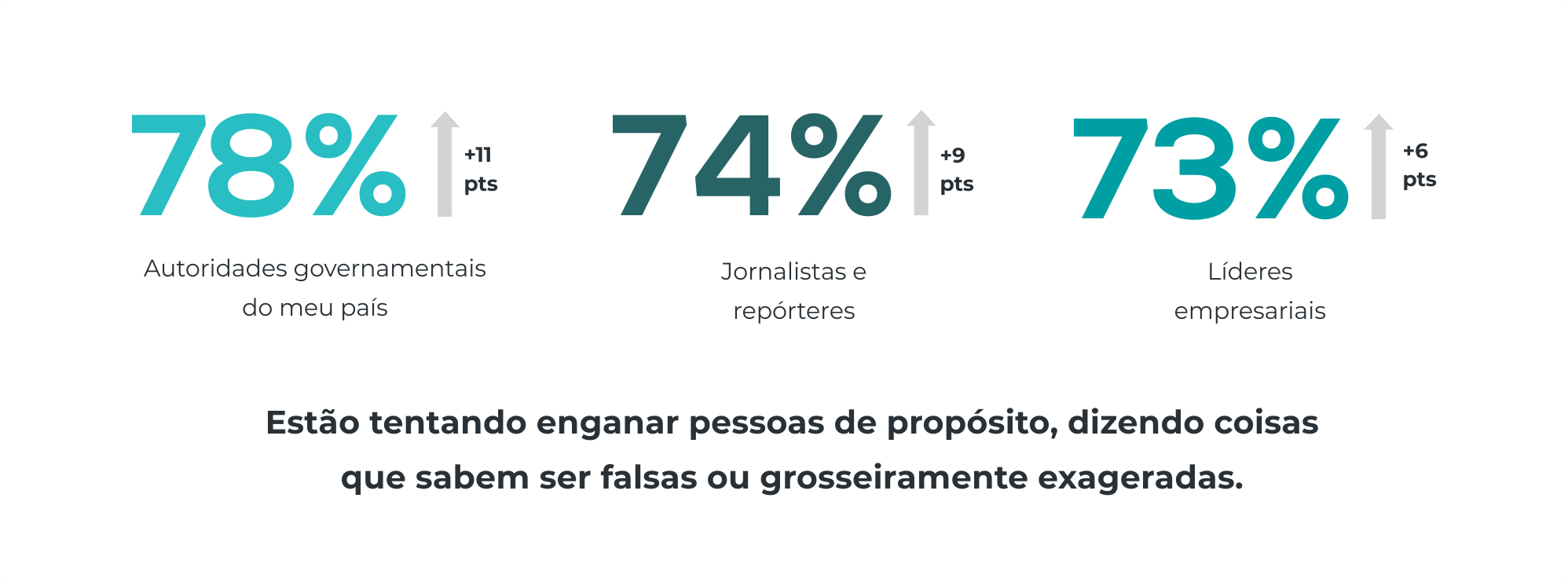

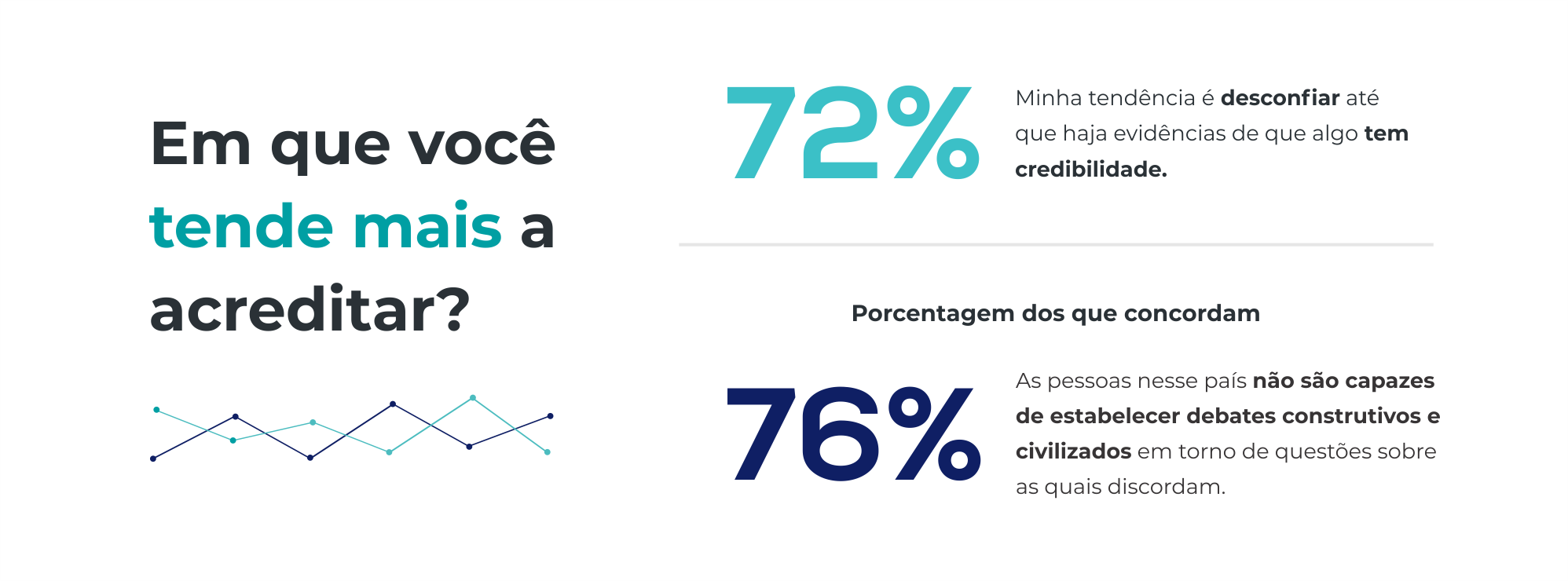

Nos últimos anos, especialmente pós-COVID-19, a sociedade em geral tem sido cada vez mais crítica com as organizações privadas no sentido de cobrá-las acerca de soluções para problemas sociais e ambientais.

Sim, não é mais surpresa para ninguém que a esperança de um mundo melhor fundamentada nos Objetivos de Desenvolvimento Sustentável (ODS) da ONU conta com a participação ativa das empresas, as quais precisam mais do que nunca se preocupar com a diminuição do impacto ambiental e com a repercussão social positiva de suas operações.

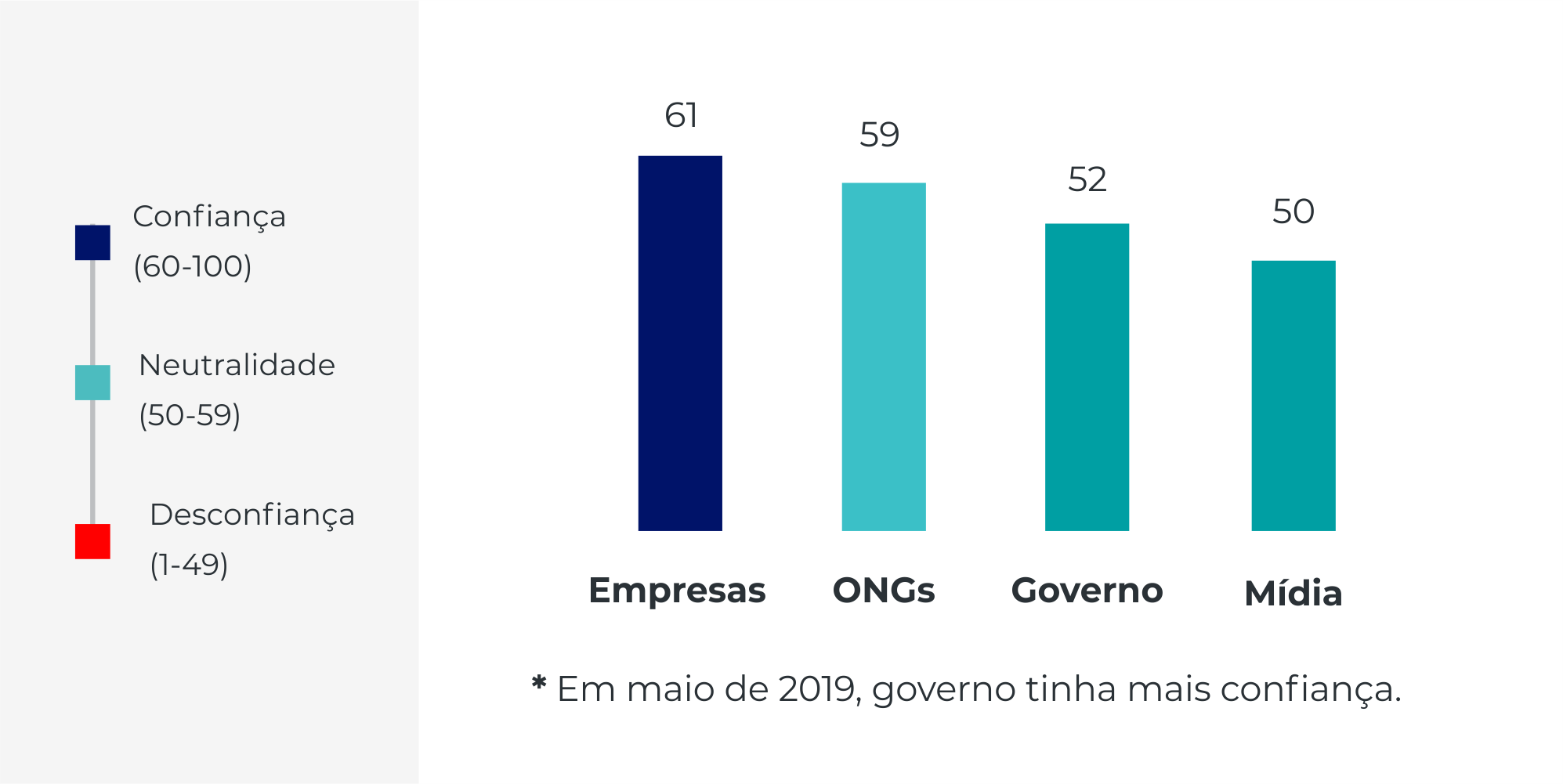

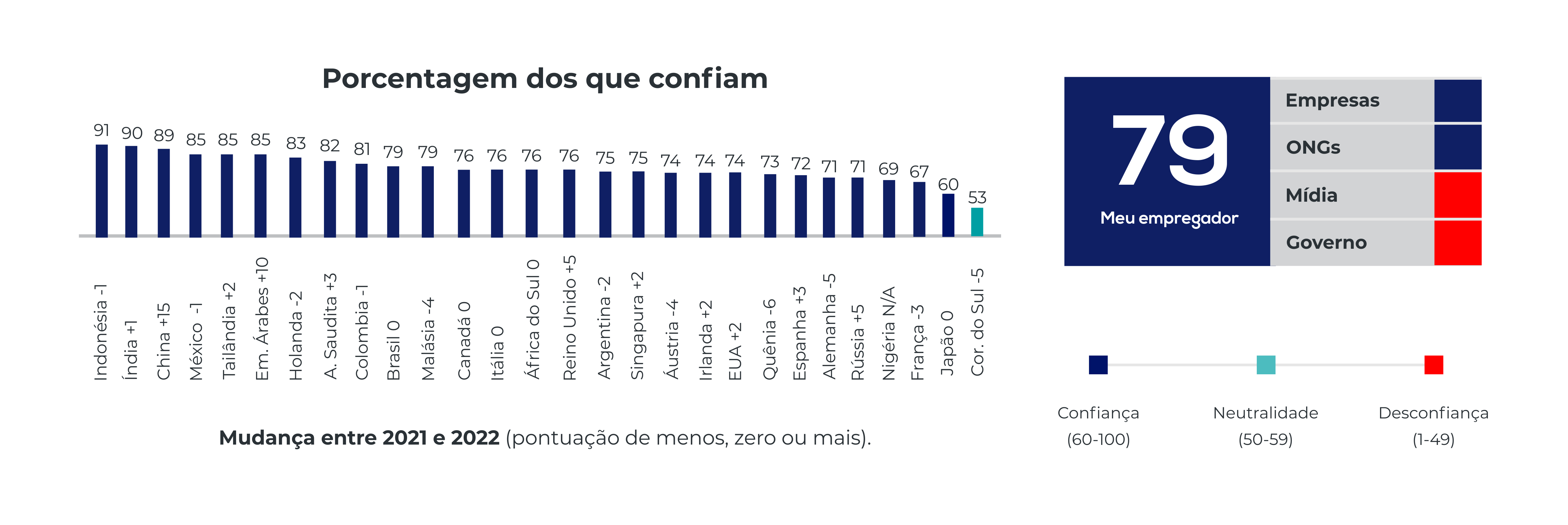

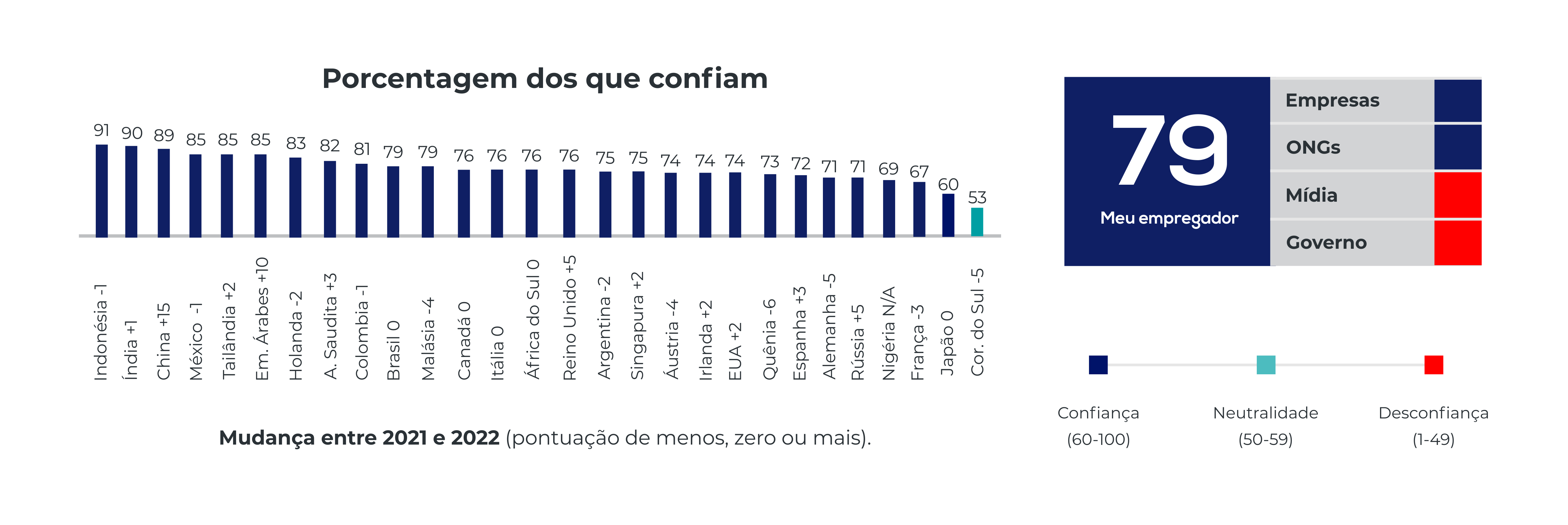

Por essa razão, tal como apresentado no estudo anual publicado pela Edelman, na atual conjuntura a confiança é o que define a licença de uma organização para operar, liderar e ter sucesso.

Significa dizer que quanto maior o grau de confiança das partes interessadas em uma empresa, maior o seu real valor, mais forte sua posição face à concorrência e, o mais importante, mais fácil o acesso a crédito.

Quem acompanha o ordenamento jurídico e o mercado de perto sabe que a Agenda ESG (Ambiental, Social e Governança) não deve ser conversa restrita às organizações listadas em bolsa.

E ainda que o retorno dos investimentos nesses três pilares não seja tão fácil de ser mensurado, quem não agir agora perderá em competitividade e ficará para trás.

Ok, mas o que isso tem a ver com Compliance?

Bom, basicamente tudo!

Considerando que a Governança é o fator de integração Ambiental e Social no âmbito das organizações, e que o Compliance é um dos pontos chave a serem tratados quando se trata do pilar “G” da Agenda ESG, existem 3 medidas a serem tomadas por organizações de menor porte para evitar problemas futuros, atrair mais investimento e garantir a sua longevidade.

- Aprimorar a tomada de decisões

Independente do tamanho da organização, definir os papéis, a composição e o funcionamento de seus órgãos de governança, é um aspecto fundamental para aprimorar a tomada de decisões.

Isso significa que cada vez mais é preciso diminuir o nível de centralização e em contrapartida aumentar a responsabilização pelas decisões tomadas, além de sempre considerar aspectos éticos, ambientais, sociais e de conformidade com as leis (compliance) em todas as principais escolhas e deliberações.

Além disso, cada vez mais a cultura praticada nestes órgãos de governança precisa estar alinhada aos valores e à cultura idealizada para o restante da organização, o que por sua vez está diretamente ligado à necessidade urgente de mais diversidade em cargos de liderança.

2. Reduzir a probabilidade de surpresas negativas

Identificar, avaliar e gerir riscos é cada vez mais imperioso independente do porte das organizações ou do seu segmento de atuação.

Nesse sentido, é importante que as organizações criem o hábito de medir como as lideranças de todos os níveis têm se comportado face a dilemas éticos, além de estabelecer canais de comunicação confiáveis para receber relatos de desvios de conduta, fraudes ocupacionais e não-conformidades que podem afetar sua reputação.

Contudo, para além de garantir o cumprimento de leis e normas, estabelecer controles internos efetivos e repreender violações visando sancionar e dissuadir desvios de conduta, objetivos óbvios do Compliance, é preciso que as organizações se aproximem de outras partes interessadas assumindo compromissos voluntários por meio de uma abordagem não-confrontadora e com olhar para o futuro, por vezes adotando uma metodologia de análise de cenários de modo a vislumbrar riscos, oportunidades e impactos futuros.

3. Proporcionar maior transparência sobre suas operações

Se anteriormente muitas organizações de pequeno porte entendiam que comprovavam estar em Compliance com a simples apresentação de seu Código de Conduta, documento que ainda hoje tem um grande peso institucional, a atual conjuntura mostra que as partes interessadas, em especial as grandes empresas e as instituições financeiras, estão cada vez mais atentas às informações não-financeiras nas prestações de contas de qualquer empresa.

Isso significa que as empresas de todos os portes precisam ser cada vez mais transparentes. Ou seja, não adianta que as empresas apenas criem normas de conduta que mostram o que se espera do comportamento dos seus profissionais ou do andamento de suas operações no dia a dia, mas que efetivamente apresentem as ações que vêm sendo tomadas e as que pretendem tomar relacionadas aos aspectos de governança, ambiental e social.

Para tanto, o estabelecimento de objetivos de médio e longo prazo, a criação de indicadores de desempenho que permitam medir o sucesso das suas iniciativas e a revelação destes tornar-se-á mandatório mais cedo ou mais tarde, possivelmente de uma maneira mais simples e direta que os atuais Reportes Integrados que vêm sendo produzidos pelas grandes organizações.

Em resumo, não basta que as empresas pareçam éticas, sociais e ambientalmente responsáveis, logo será necessário que comprovem sê-lo.

Conclusão:

As três medidas mencionadas demonstram que estar em Compliance é cada vez mais necessário, tanto quanto desafiador, diante de uma sociedade cada vez mais crítica.

Por tal razão, imperioso que as empresas sejam cada vez mais transparentes e que promovam mudanças culturais e na sua liderança sempre que necessário, além de aprimorar seus controles internos, suas normas de conduta, seus canais de comunicação com as partes interessadas e suas políticas de diversidade e inclusão.

Os riscos que rondam os negócios são cada vez mais imprevisíveis e a Agenda ESG demanda que as empresas efetivamente adotem ações em consonância com seus discursos.

A provocação final a ser feita para os sócios e executivos de pequenas e médias empresas é a seguinte: “Se hoje você fosse executivo de uma grande empresa ou de uma instituição financeira, você contrataria ou daria crédito para a sua organização considerando a atual estrutura de governança, suas práticas de Compliance, sociais e ambientais e considerando um cenário de médio a longo prazo?”

Comentários